Cara Melacak Keberadaan Hacker, Pengamat IT Curiga Bjorka Tidak Hanya Satu Orang

18 September 2022 |

17:17 WIB

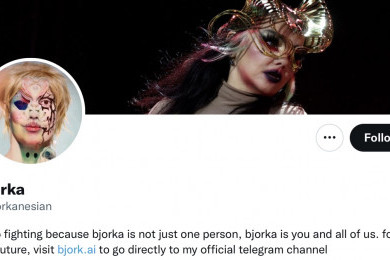

Topik mengenai hacker atau yang biasa disebut threat actor dalam dunia keamanan siber semakin merebak berkat kasus kebocoran data yang dilakukan oleh sosok Bjorka. Seperti diketahui, Bjorka telah melakukan peretasan data kepresidenan hingga informasi personal para menteri dan pejabat terkait di lingkup pemerintahan Indonesia.

Kabar terbaru menyebutkan pemerintah telah mengetahui keberadaan hacker Bjorka untuk selanjutnya di proses secara hukum. Kemudian, terungkap nama yang dibahas netizen setelah penangkapan pemuda madiun berinisial MAH.

Sebelum MAH ditetapkan sebagai tersangka, publik juga sempat dibuat bingung dengan penuduhan yang menunjuk pemuda asal Cirebon, MSF. Dia sempat di-doxxing oleh akun Instagram @volt_anonym yang menggiring publik mempercayai jika MSF adalah orang di balik sosok Bjorka.

Setelah melalui pemeriksaan oleh Polres Cirebon Kota, polisi menyebut tak menemukan tanda-tanda jika MSF merupakan seorang hacker. Artinya, penuduhan yang dilakukan akun Instagram @volt_anonym tersebut tidaklah berdasar.

Baca juga: Klaim Tinggal di Polandia & Punya Banyak Bitcoin, Cek 5 Informasi Hacker Bjorka

Menanggapi hal ini, pengamat hukum pidana, Abdul Fickar Hadjar, menyebutkan tuduhan tak berdasar merupakan laporan atau keterangan palsu dapat diproses sebagai tindak pidana. “Tuduhan ini boleh saja, dengan catatan harus didasarkan pada bukti-bukti atau fakta-fakta atas dasar tuduhan itu dibuat laporan dan diproses, nanti akan diidentifikasi apakah benar terjadi peristiwa pidana yang dilakukan oleh tertuduh atau terlapor,” kata Abdul.

Bahkan tertuduh yang tidak bersalah dapat melapor balik tuduhan yang diberikan kepadanya melalui KUHP. “Bisa KUHP melapor balik, kalau secara perdata bisa menggugat ganti rugi dengan gugatran Perbuatan Melawan Hukum dalam pasal 1365 KUH Perdata,” lanjut Abdul.

Baca juga: Menguak Motif Hacker Bjorka, Pakar Siber: Antara Ekonomi & Politis

Adanya tuduhan seperti itu tidak terlepas dari langkah pemerintah dalam memberikan informasi. Menurut Ketua CISSREC sekaligus pakar kemanan siber Indonesia, Pratama Dahlian Persadha, pemerintah sebaiknya tidak memberikan informasi terlalu dini.

“Sebaiknya upaya mitigasi seperti pencarian jejak Bjorka tidak perlu di blow up ke media. Fokuslah dengan sistem kemanan seperti mencari celah keamanan yang ada, segera perbaiki celah tersebut, dan berdayakan orang-orang yang kompeten di bidang IT,” katanya kepada Hypeabis.id.

Hal ini juga terkait dengan masyarakat yang bisa saja menelusuri informasi yang tidak berdasar, hingga melakukan penuduhan. “Perbuatan penuduhan boleh saja kalau datanya valid, bisa dipertanggungjawabkan. Tapi jika tidak, hal ini akan sangat merugikan orang lain,” kata Pratama.

Baca juga: Ramai Soal Hacker Bjorka, Hati-Hati Ya Sebarkan Data Pribadi di Dunia Maya

Lebih lanjut, Pratama menjabarkan cara menemukan threat actor yang terbilang tidak mudah. Menurutnya, mencari keberadaan hacker tidak hanya dengan cara menelusuri IP Address pengguna saja.

“Kita sebaiknya jangan gegabah dalam mencari threat actor. Seperti Bjorka, saya rasa dia punya kemampuan persembunyian yang cukup kuat. Sehingga ada beberapa metode yang harusnya dilakukan untuk mendeteksi keberadaan hacker,” kata Pratama.

Melihat penyamaran Bjorka yang cukup baik, Pratama juga menyampaikan kemungkinan Bjorka bukan hanya satu orang. “Saya rasa Bjorka ini sebuah grup, mereka berbagi tugas. Ada yang mencari data, ada yang tugasnya menjawabi orang di internet, ada juga yang tugasnya mengenai publikasi data di media sosial. Mereka juga terlihat sangat 'Indonesia' sekali dari berbagai gelagatnya,” ungkapnya.

Baca juga: Tidak Hanya Bjorka, Ini 5 Hacker yang Paling Ditakuti di Dunia

Dia menjabarkan metode dalam mencari peretas. Menurutnya, sebagian pihak hanya mencari keberaan hacker melalui IP Address. Sayangnya, IP Address dapat dimodifikasi layaknya fake GPS. “Hacker bisa mengakali location mereka, bisa saja mereka gunakan VPN atau VPS, atau juga jaringan tor,” kata Pratama.

Melakukan mapping akun hingga melacak sesuatu yang bisa dideteksi seperti penggunaan rekening bank adalah cara lain menelusuri sosok hacker yang sedang dicari. Selain itu, bisa juga dengan mengenali malware yang digunakan untuk proses peretasa. Pasalnya, secara umum ada tanda khusus yang mencirikan seorang peretas.

Pratama menyarankan pemerintah juga melakukan digital forensik. “Digital forensik ini bisa dilakukan asal, pemerintah tahu komputer mana yang terkena hack, kemudian nanti dicari celah dan pattern hacking-nya sehingga bisa teridentifikasi,” lanjut pratama.

Mengenai maraknya kasus kebocoran data yang terjadi, Pratama mengajak masyarakat untuk tetap waspada dan melakukan call back saat ada hal yang dirasa mencurigakan. Beberapa langkah yang bisa dilakukan untuk mencegah hal itu terjadi misalnya mengubah kata sandi berkala, tidak mengklik tautan mencurigakan, dan tidak memakai jaringan publik saat melakukan transaksi perbankan.

"Namun, jika kasusnya sudah ke ranah kebocoran data dari pemerintahan, yang bisa dilakukan kita sebagai warga hanyalah waspada, lakukan call back jika terdapat informasi yang mencurigakan dan mengatasnamakan pihak tertentu,” ujarnya.

Editor: Syaiful Millah

Kabar terbaru menyebutkan pemerintah telah mengetahui keberadaan hacker Bjorka untuk selanjutnya di proses secara hukum. Kemudian, terungkap nama yang dibahas netizen setelah penangkapan pemuda madiun berinisial MAH.

Sebelum MAH ditetapkan sebagai tersangka, publik juga sempat dibuat bingung dengan penuduhan yang menunjuk pemuda asal Cirebon, MSF. Dia sempat di-doxxing oleh akun Instagram @volt_anonym yang menggiring publik mempercayai jika MSF adalah orang di balik sosok Bjorka.

Setelah melalui pemeriksaan oleh Polres Cirebon Kota, polisi menyebut tak menemukan tanda-tanda jika MSF merupakan seorang hacker. Artinya, penuduhan yang dilakukan akun Instagram @volt_anonym tersebut tidaklah berdasar.

Baca juga: Klaim Tinggal di Polandia & Punya Banyak Bitcoin, Cek 5 Informasi Hacker Bjorka

Menanggapi hal ini, pengamat hukum pidana, Abdul Fickar Hadjar, menyebutkan tuduhan tak berdasar merupakan laporan atau keterangan palsu dapat diproses sebagai tindak pidana. “Tuduhan ini boleh saja, dengan catatan harus didasarkan pada bukti-bukti atau fakta-fakta atas dasar tuduhan itu dibuat laporan dan diproses, nanti akan diidentifikasi apakah benar terjadi peristiwa pidana yang dilakukan oleh tertuduh atau terlapor,” kata Abdul.

Bahkan tertuduh yang tidak bersalah dapat melapor balik tuduhan yang diberikan kepadanya melalui KUHP. “Bisa KUHP melapor balik, kalau secara perdata bisa menggugat ganti rugi dengan gugatran Perbuatan Melawan Hukum dalam pasal 1365 KUH Perdata,” lanjut Abdul.

Baca juga: Menguak Motif Hacker Bjorka, Pakar Siber: Antara Ekonomi & Politis

Adanya tuduhan seperti itu tidak terlepas dari langkah pemerintah dalam memberikan informasi. Menurut Ketua CISSREC sekaligus pakar kemanan siber Indonesia, Pratama Dahlian Persadha, pemerintah sebaiknya tidak memberikan informasi terlalu dini.

“Sebaiknya upaya mitigasi seperti pencarian jejak Bjorka tidak perlu di blow up ke media. Fokuslah dengan sistem kemanan seperti mencari celah keamanan yang ada, segera perbaiki celah tersebut, dan berdayakan orang-orang yang kompeten di bidang IT,” katanya kepada Hypeabis.id.

Hal ini juga terkait dengan masyarakat yang bisa saja menelusuri informasi yang tidak berdasar, hingga melakukan penuduhan. “Perbuatan penuduhan boleh saja kalau datanya valid, bisa dipertanggungjawabkan. Tapi jika tidak, hal ini akan sangat merugikan orang lain,” kata Pratama.

Baca juga: Ramai Soal Hacker Bjorka, Hati-Hati Ya Sebarkan Data Pribadi di Dunia Maya

Cara Melacak Keberadaan Hacker

Ilustrasi hacker (Sumber gambar: Mika Baumeister/Unsplash)

“Kita sebaiknya jangan gegabah dalam mencari threat actor. Seperti Bjorka, saya rasa dia punya kemampuan persembunyian yang cukup kuat. Sehingga ada beberapa metode yang harusnya dilakukan untuk mendeteksi keberadaan hacker,” kata Pratama.

Melihat penyamaran Bjorka yang cukup baik, Pratama juga menyampaikan kemungkinan Bjorka bukan hanya satu orang. “Saya rasa Bjorka ini sebuah grup, mereka berbagi tugas. Ada yang mencari data, ada yang tugasnya menjawabi orang di internet, ada juga yang tugasnya mengenai publikasi data di media sosial. Mereka juga terlihat sangat 'Indonesia' sekali dari berbagai gelagatnya,” ungkapnya.

Baca juga: Tidak Hanya Bjorka, Ini 5 Hacker yang Paling Ditakuti di Dunia

Dia menjabarkan metode dalam mencari peretas. Menurutnya, sebagian pihak hanya mencari keberaan hacker melalui IP Address. Sayangnya, IP Address dapat dimodifikasi layaknya fake GPS. “Hacker bisa mengakali location mereka, bisa saja mereka gunakan VPN atau VPS, atau juga jaringan tor,” kata Pratama.

Melakukan mapping akun hingga melacak sesuatu yang bisa dideteksi seperti penggunaan rekening bank adalah cara lain menelusuri sosok hacker yang sedang dicari. Selain itu, bisa juga dengan mengenali malware yang digunakan untuk proses peretasa. Pasalnya, secara umum ada tanda khusus yang mencirikan seorang peretas.

Pratama menyarankan pemerintah juga melakukan digital forensik. “Digital forensik ini bisa dilakukan asal, pemerintah tahu komputer mana yang terkena hack, kemudian nanti dicari celah dan pattern hacking-nya sehingga bisa teridentifikasi,” lanjut pratama.

Mengenai maraknya kasus kebocoran data yang terjadi, Pratama mengajak masyarakat untuk tetap waspada dan melakukan call back saat ada hal yang dirasa mencurigakan. Beberapa langkah yang bisa dilakukan untuk mencegah hal itu terjadi misalnya mengubah kata sandi berkala, tidak mengklik tautan mencurigakan, dan tidak memakai jaringan publik saat melakukan transaksi perbankan.

"Namun, jika kasusnya sudah ke ranah kebocoran data dari pemerintahan, yang bisa dilakukan kita sebagai warga hanyalah waspada, lakukan call back jika terdapat informasi yang mencurigakan dan mengatasnamakan pihak tertentu,” ujarnya.

Editor: Syaiful Millah

Komentar

Silahkan Login terlebih dahulu untuk meninggalkan komentar.